今早睡一觉起来就发现国内出大事了,发现很多人谈到被感染了勒索病毒(文件被锁需支付赎金)今年真是多事之秋

由于前不久爆出NSA方程式工具,此次大面积感染便是445等漏洞引起。

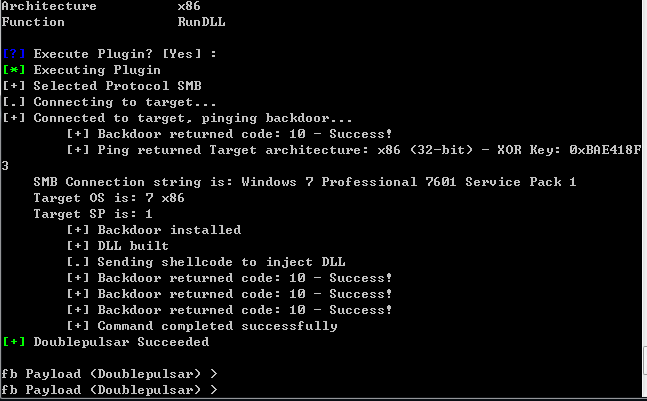

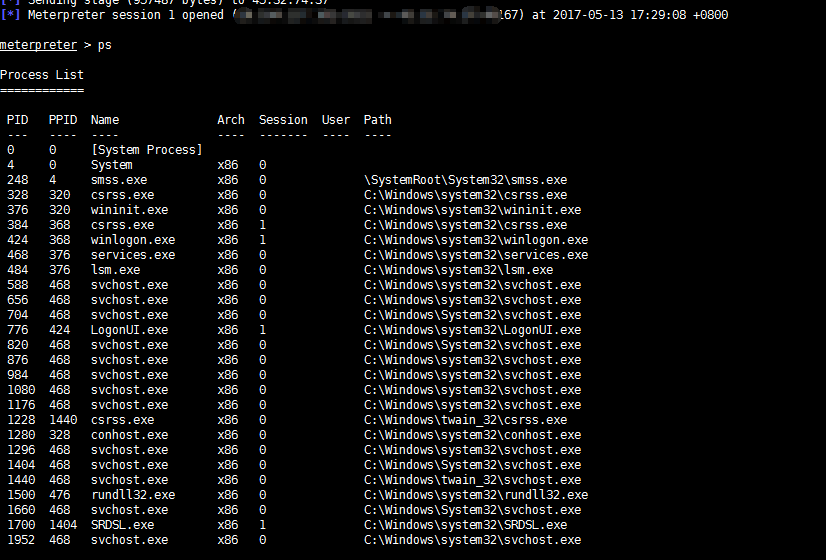

测试了下至今为止在公网上仍旧存在大量开放445端口的机器,部分可以成功利用!

扫了一下 一会就成功一台

很多运营商IDC公司已经屏蔽了危险的端口但是问题没有解决,内部还是脆弱的,若在同一个网络环境下还是一打一个准。

----------修复方案----------

工具解决办法1

1.1微软升级补丁(微软总部决定对已停服的XP和部分服务器版本发布特别补丁公告)[4]

KB4012215

KB4012212

例如windows 7 64位用户 两个补丁都要下载安装,安装无先后顺序

有XP和windows2003更新补丁:

httpss://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

1.2内部网络

1.3建立灭活域名实现免疫

安天CERT的最新分析结论表明,勒索软件的触发机制是否能访问

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com(注:“[]”是为了防止误操作点击刻意添加,实际域名中无“[]”),如果访问成功,则不会触发勒索功能。

注:不建议隔离网用户直接连接互联网方式进行灭活。

根据此结论,网络管理人员可以先在内部网中建立灭活域名,必须搭建内部解析服务。可以通过在内部网络搭建DNS Server,将iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com域名地址解析到内网WEB Server的IP地址,同时WEB Server可以接受该域名的连接请求,从而实现免疫。同时,也可以监测内网访问该域名的用户IP地址和用户数量统计出内部用户的感染情况。

1.4操作步骤

准备移动U盘或者光盘;

下载专杀工具和免疫工具:

地址如下:

(1)蠕虫勒索软件专杀工具(WannaCry):

Wannacry勒索者软件清除工具可以对已经感染的主机进行勒索软件的清除,但无法恢复已经被加密的文件。提示:建议将该工具刻录至光盘后在电脑中运行,避免重复感染。

https://www.antiy.com/response/wannacry/ATScanner.zip

(2)蠕虫勒索软件免疫工具(WannaCry):

本工具提供禁用系统服务、修改hosts文件、设置ipsec本地组策略等功能,能阻断通过SMB漏洞MS17-010向本机传播WannaCry勒索软件,但不能阻断WannaCry在本机上的运行。提示:建议将该工具刻录至光盘后在电脑中运行,避免重复感染。

https://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip

将下载的两款工具拷贝至U盘或刻入光盘;

拔掉主机网线,开机;

使用蠕虫勒索软件免疫工具(WannaCry),免疫工具可以提供禁用系统服务、修改hosts文件、设置ipsec本地组策略等多种方式对勒索软件WannaCry感染传播途径进行有效阻断,实现主机免疫功能;

免疫后,使用蠕虫勒索软件专杀工具(WannaCry),WannaCry勒索者软件清除工具可以对已经感染的主机进行勒索软件的清除。(但无法解密已经被加密的文件。)

关机、重启机器,连接网络,开启系统自动更新,并检测更新进行安装。

互联网络

对于接入互联网的网络,可无需建立灭活域名。如有条件,也可参照2.2.1设置灭活域名。但切忌把iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com作为IOC用来阻断对该域名的请求!!!

被WannaCry勒索者感染的用户补救方案

首先拔掉网线,与内网其他机器隔离;

使用蠕虫勒索软件免疫工具(WannaCry)免疫;

使用蠕虫勒索软件专杀工具(WannaCry)清除病毒;

使用PE盘进入操作系统,将可用文件进行备份,并对备份数据进行离线处理;

手动解决办法二

适用于客户端操作系统:

打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

适用于服务器操作系统:

打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

在“功能”窗口中,清除“SMB 1.0/CIFS

文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

适用于运行Windows 7、 Windows Server 2008 R2、 Windows Vista 和 Windows Server 2008,修改注册表

注册表路径︰ HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\LanmanServer\\Parameters

新建项︰ SMB1,值0(DWORD)

重新启动

一、关闭并禁用Server服务。以管理员权限打开CMD,运行:

net stop server

sc config LanmanServer start= disabled

二、开启防火墙,禁用445端口。以管理员权限打开CMD,运行以下脚本(锦佰安提供):

netsh firewall set opmode enable

netsh advfirewall firewall add rule name="deny445" dir=in protocol=tcp localport=445 action=block

三、对于微软不再提供补丁的Windows XP用户,打开CMD,运行(记得禁用相关服务):

net stop rdr

net stop srv

net stop netbt

四、对于Windows 7以上版本的用户,如果有外网,直接打补丁即可:

httpss://technet.microsoft.com/zh-cn/library/security/MS17-010

五、使用360NSA武器库免疫工具,下载地址:https://dl.360safe.com/nsa/nsatool.exe

----------------------------------------------

中招尝试解决方案(来自网络)

----------------------------------------------

方法一:

1:打开自己的那个勒索软件界面,点击copy. (复制黑客的比特币地址)

2:把copy粘贴到btc.com (区块链查询器)

3:在区块链查询器中找到黑客收款地址的交易记录,然后随意选择一个txid(交易哈希值)

4:把txid 复制粘贴给 勒索软件界面按钮connect us.

5:等黑客看到后 你再点击勒索软件上的check payment.

6:再点击decrypt 解密文件即可。

方法二:

下载开源的脚本(需要python3环境)来运行尝试恢复。

下载链接:httpss://github.com/QuantumLiu/antiBTCHack

发表评论: